CCNA 2 chapter 7

Chapter 7: Access Control Lists

Bab 7 - Bagian & Tujuan

- 7.1 Operasi ACL

- Jelaskan bagaimana ACL menyaring lalu lintas.

- Jelaskan bagaimana ACL menggunakan topeng wildcard.

- Jelaskan cara membuat ACL.

- Jelaskan cara menempatkan ACL.

- 7.2 ACL IPv4 Standar

- Konfigurasikan ACv IPv4 standar untuk memfilter lalu lintas untuk memenuhi persyaratan jaringan.

- Gunakan nomor urut untuk mengedit ACL IPv4 standar yang ada.

- Konfigurasikan ACL standar untuk mengamankan akses vty.

- 7.3 Memecahkan masalah ACL

- Jelaskan bagaimana router memproses paket ketika ACL diterapkan.

- Memecahkan masalah umum standar ACv IPv4 menggunakan perintah CLI.

7.1 Operasi ACL

7.1.1 Tujuan ACL

Apa itu ACL?

- Secara default, router tidak memiliki ACL yang dikonfigurasi; oleh karena itu, secara default router tidak memfilter traffic.

Penyaringan Paket

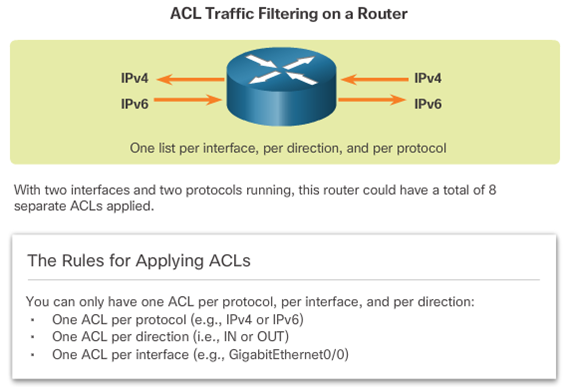

- Packet filtering, sometimes called static packet filtering, controls access to a network by analyzing the incoming and outgoing packets and passing or dropping them based on given criteria, such as the source IP address, destination IP addresses, and the protocol carried within the packet.

- Router bertindak sebagai filter paket saat meneruskan atau menolak paket sesuai dengan aturan penyaringan.

- ACL adalah daftar urutan izin atau pernyataan ditolak, yang dikenal sebagai entri kontrol akses (ACE).

Operasi ACL

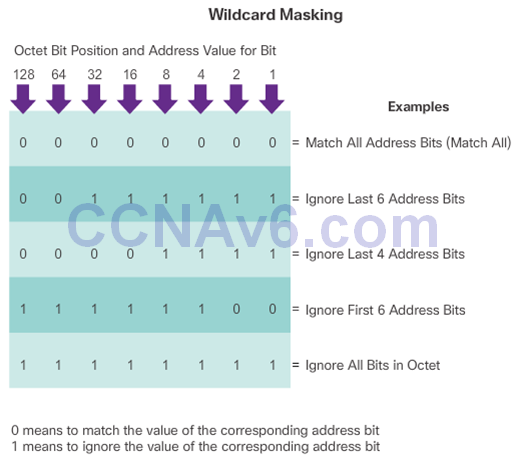

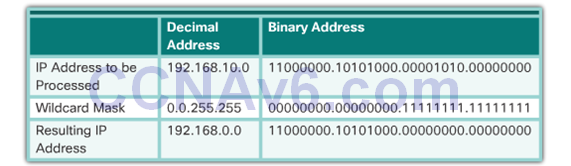

7.1.2 Masker wildcard dalam ACL

Memperkenalkan ACL Wildcard Masking

Contoh

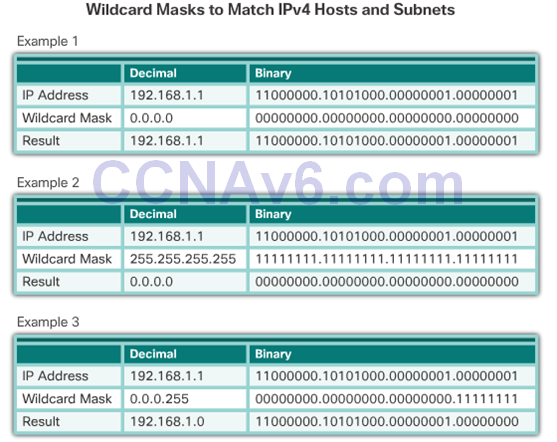

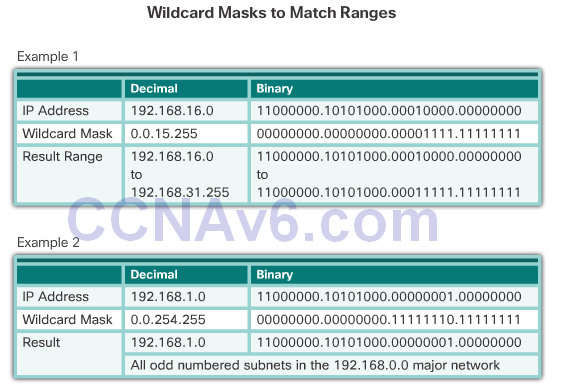

Contoh Masker Wildcard

Menghitung Topeng Wildcard

- Menghitung topeng wildcard bisa jadi menantang. Salah satu metode pintas adalah dengan mengurangi subnet mask dari 255.255.255.255.

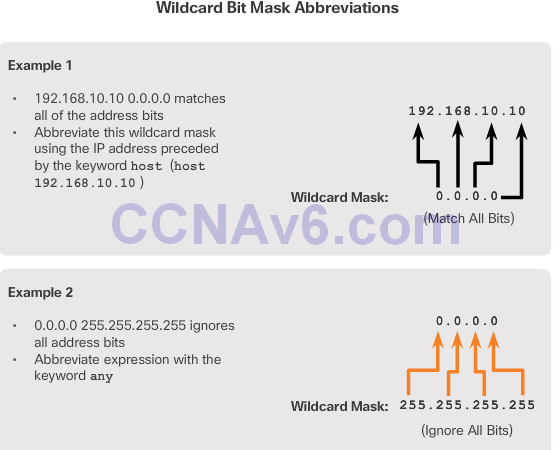

Kata Kunci Topeng Wildcard

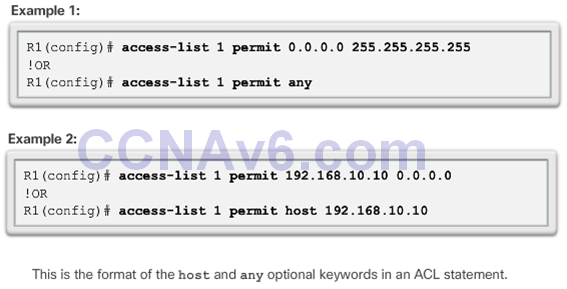

Contoh Kata Kunci Wildcard Mask

7.1.3 Pedoman Penciptaan ACL

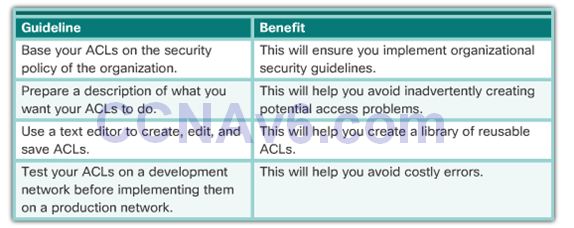

Pedoman Umum untuk Membuat ACLS

ACL Praktik Terbaik

7.1.4 Pedoman Penempatan ACL

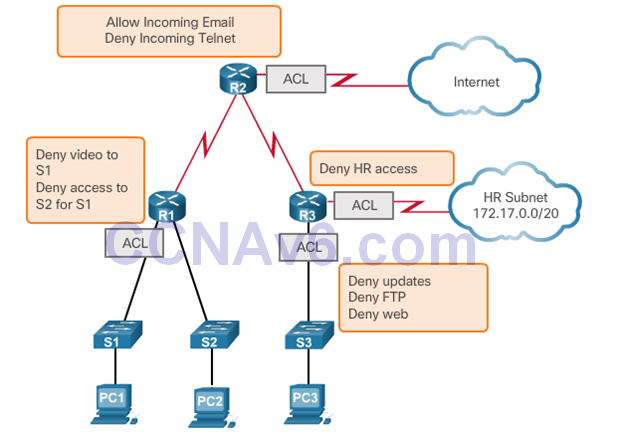

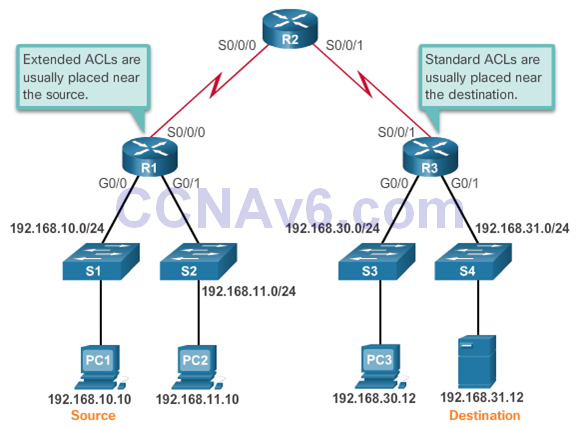

Tempat Menempatkan ACL

- Setiap ACL harus ditempatkan di tempat yang memiliki dampak terbesar pada efisiensi. Aturan dasarnya adalah:

- Extended ACL - Temukan ACL yang diperluas sedekat mungkin dengan sumber lalu lintas yang akan difilter.

- ACL Standar - Karena ACL standar tidak menentukan alamat tujuan, tempatkan mereka sedekat mungkin dengan tujuan.

- Penempatan ACL, dan karenanya jenis ACL yang digunakan, juga dapat bergantung pada: tingkat kontrol administrator jaringan, bandwidth jaringan yang terlibat, dan kemudahan konfigurasi.

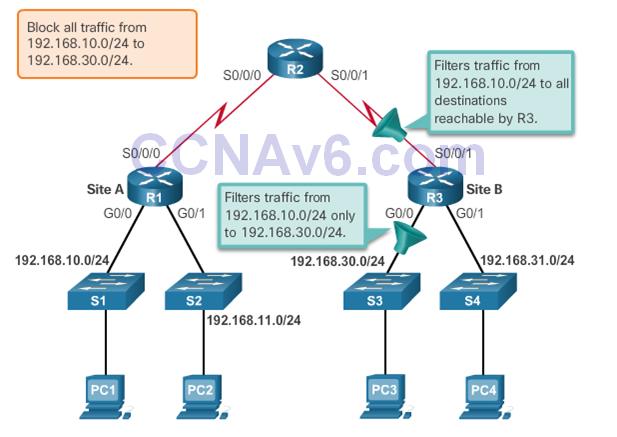

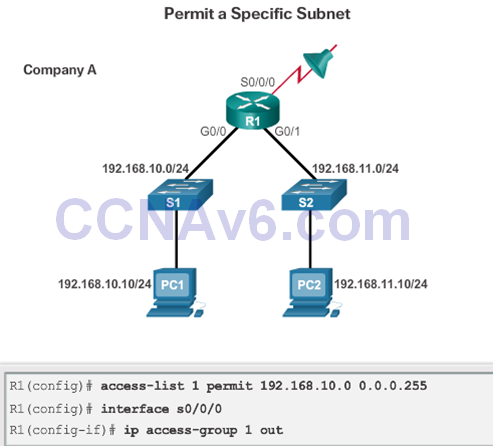

Penempatan ACL standar

- Administrator ingin mencegah lalu lintas yang berasal dari jaringan 192.168.10.0/24 dari mencapai jaringan 192.168.30.0/24.

7.2 ACL IPv4 Standar

7.2.1 Mengkonfigurasi ACL IPv4 Standar

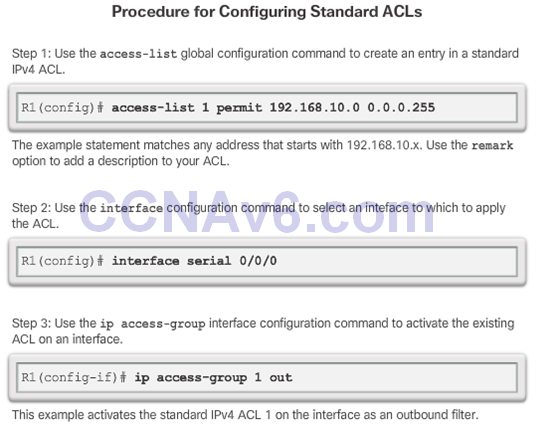

Sintaks ACL IPv4 Bernomor Standar

- Router (config) # access-list access-list-number { deny | izin | komentar } sumber [ source-wildcard ] [ log ]

Menerapkan ACL IPv4 Standar ke Antarmuka

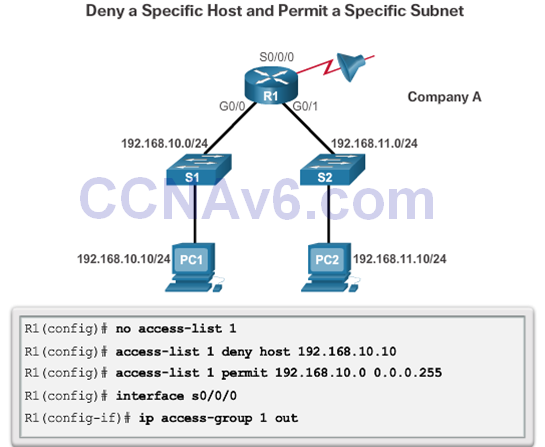

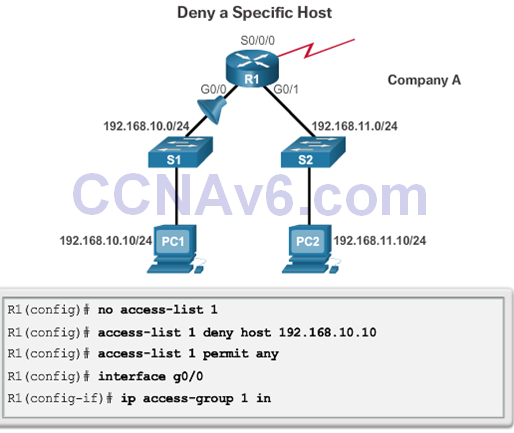

Contoh Standar ACL IPv4 Bernomor

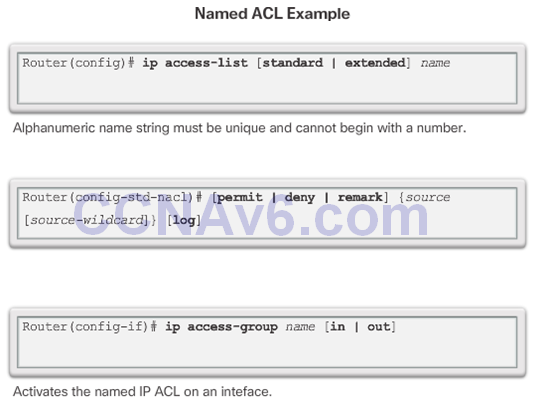

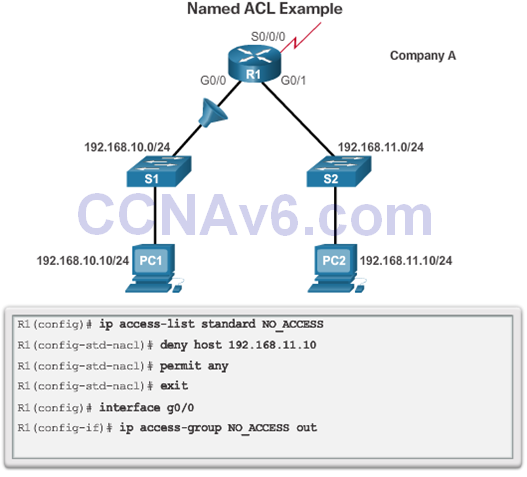

Dinamakan Sintaks IPv4 ACL Standar

7.2.2 Memodifikasi IPv4 ACL

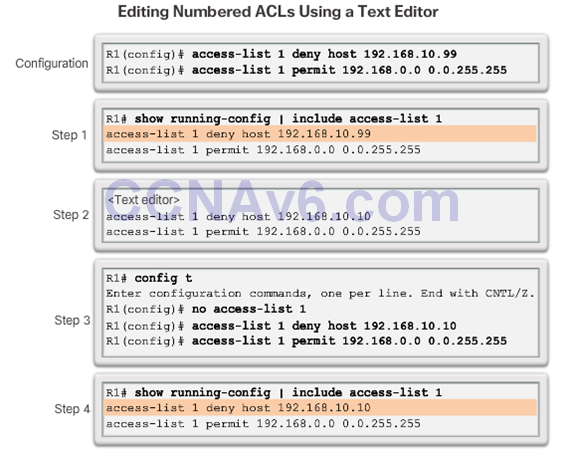

Metode 1 - Gunakan Editor Teks

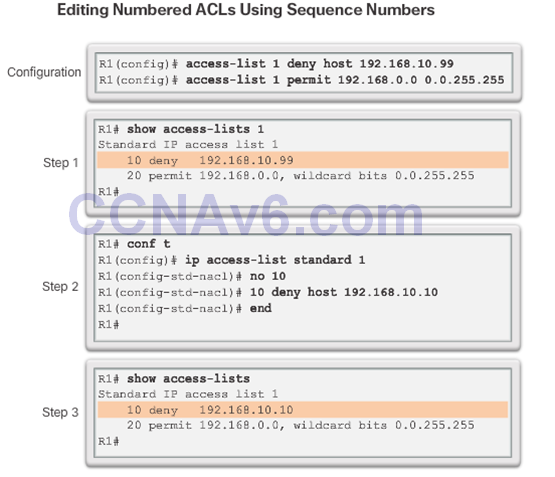

Metode 2 - Gunakan Nomor Urutan

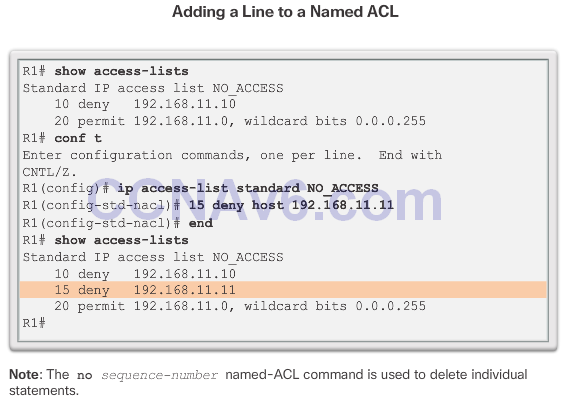

Mengedit ACLs Standar Bernama

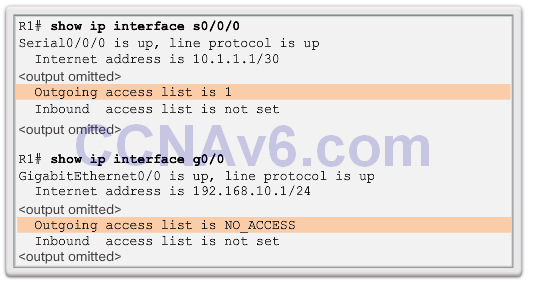

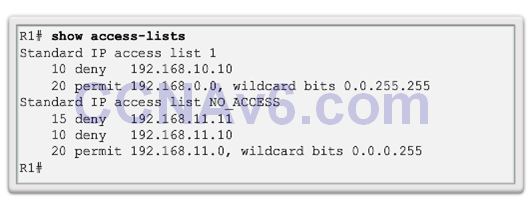

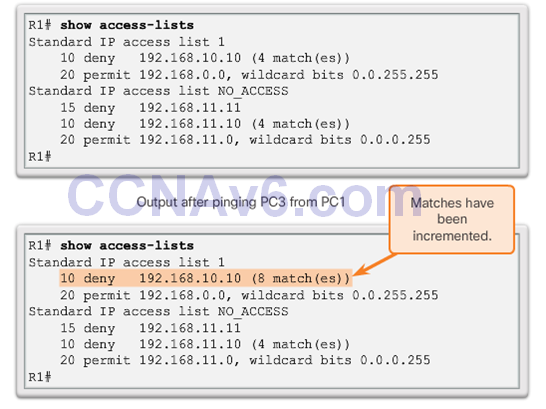

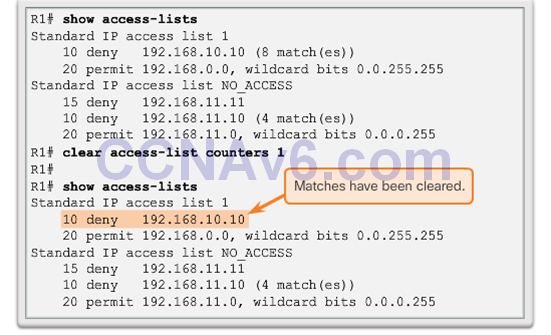

Memverifikasi ACL

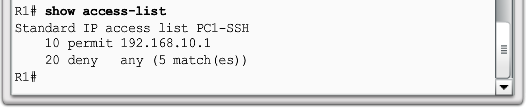

Statistik ACL

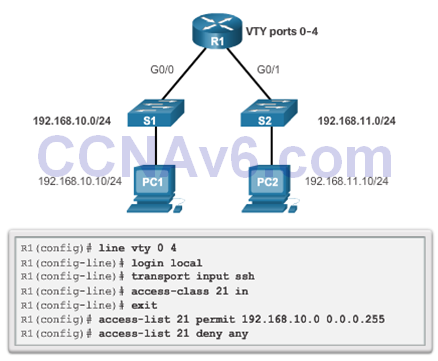

7.2.3 Mengamankan Port VTY dengan ACL IPv4 Standar

Perintah kelas akses

- The akses kelas perintah dikonfigurasi dalam mode konfigurasi baris membatasi koneksi masuk dan keluar antara vty tertentu (menjadi perangkat Cisco) dan alamat dalam daftar akses.

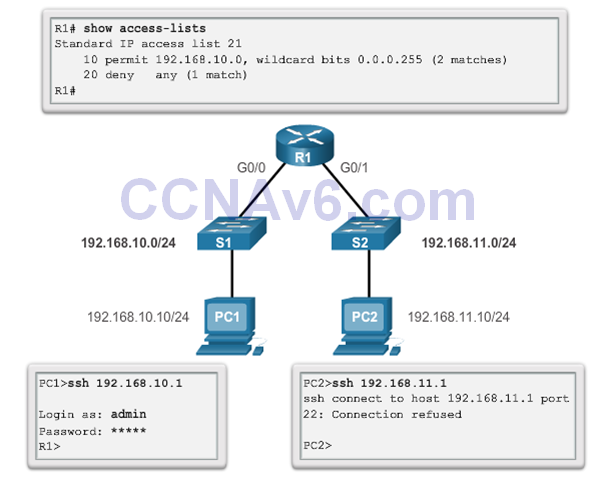

Memverifikasi Port VTY Aman

7.3 Memecahkan masalah ACL

7.3.1 Memproses Paket dengan ACL

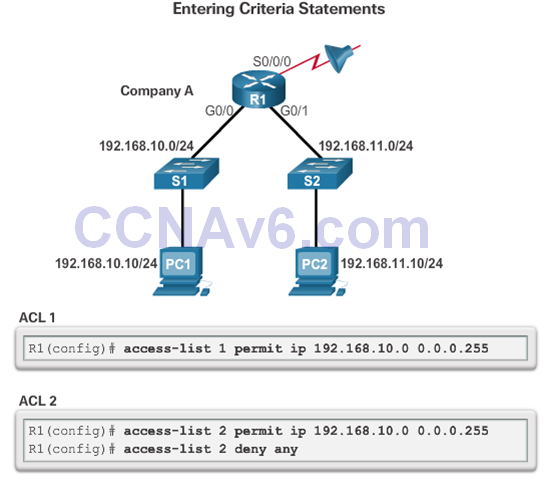

Implisit Deny Any

- Setidaknya satu izin ACE harus dikonfigurasi dalam ACL atau semua lalu lintas diblokir.

- Untuk jaringan dalam gambar, menerapkan ACL 1 atau ACL 2 ke antarmuka S0 / 0/0 R1 dalam arah outbound akan memiliki efek yang sama.

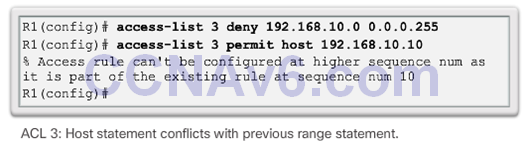

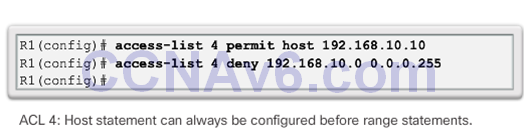

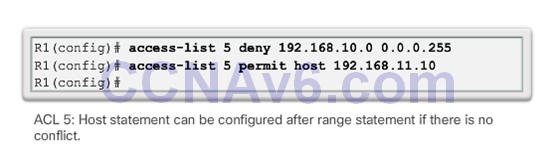

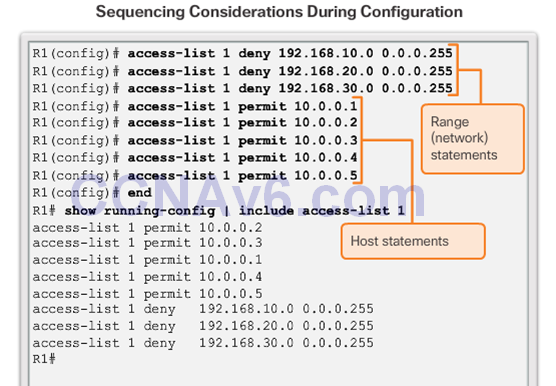

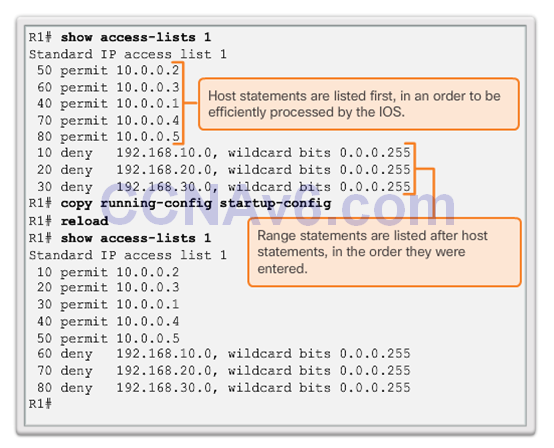

Urutan ACE dalam ACL

Cisco IOS Merekam Ulang ACL Standar

- Perhatikan bahwa pernyataan tercantum dalam urutan yang berbeda dari yang dimasukkan.

- Urutan daftar ACE standar adalah urutan yang digunakan oleh IOS untuk memproses daftar.

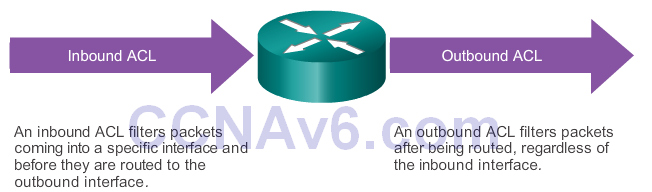

Proses Routing dan ACL

- Ketika sebuah bingkai memasuki sebuah antarmuka, router memeriksa untuk melihat apakah alamat Layer 2 tujuan cocok dengan alamat Layer 2 interface-nya, atau apakah frame tersebut merupakan frame broadcast.

- Jika alamat frame diterima, informasi frame dilucuti dan router memeriksa ACL pada antarmuka masuk.

- Jika ACL ada, paket diuji terhadap pernyataan dalam daftar.

- Jika paket cocok dengan pernyataan, paket itu diizinkan atau ditolak.

- Jika paket diterima, maka akan diperiksa terhadap entri tabel routing untuk menentukan antarmuka tujuan.

- Jika entri tabel perutean ada untuk tujuan, paket tersebut kemudian dialihkan ke antarmuka keluar, jika tidak paket tersebut dijatuhkan.

- Selanjutnya, router memeriksa apakah antarmuka keluar memiliki ACL. Jika ACL ada, paket diuji terhadap pernyataan dalam daftar. Jika paket cocok dengan pernyataan, itu diizinkan atau ditolak.

- Jika tidak ada ACL atau paket diizinkan, paket tersebut dienkapsulasi dalam protokol Layer 2 yang baru dan meneruskan antarmuka ke perangkat berikutnya.

7.3.2 Standar Umum Kesalahan ACL IPv4

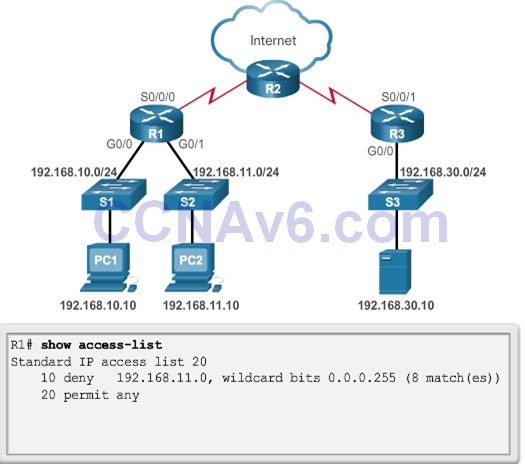

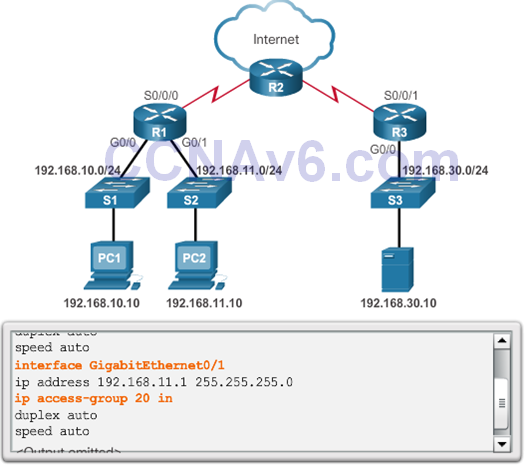

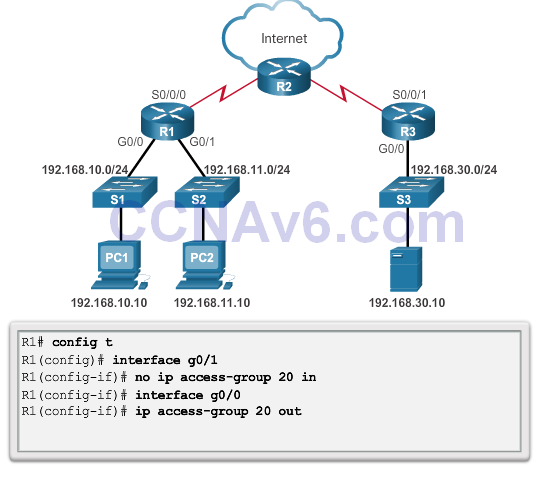

Pemecahan Masalah ACL IPv4 Standar - Contoh 1

Pemecahan Masalah ACL IPv4 Standar - Contoh 2

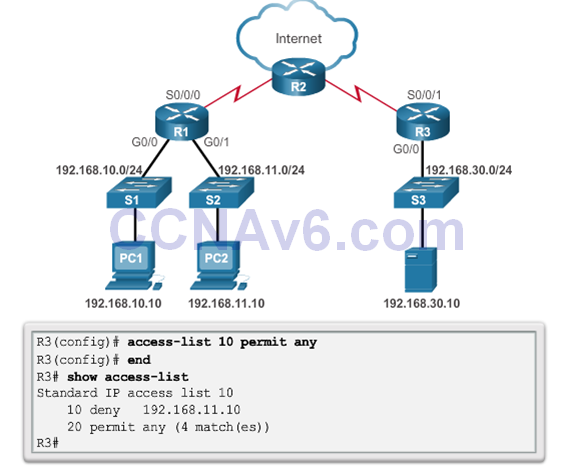

- Kebijakan Keamanan: Jaringan 192.168.11.0/24 seharusnya tidak dapat mengakses jaringan 192.168.10.0/24.

- ACL 20 diterapkan pada antarmuka yang salah dan ke arah yang salah. Semua lalu lintas dari 192.168.11.0/24 ditolak akses masuk melalui antarmuka G0 / 1.

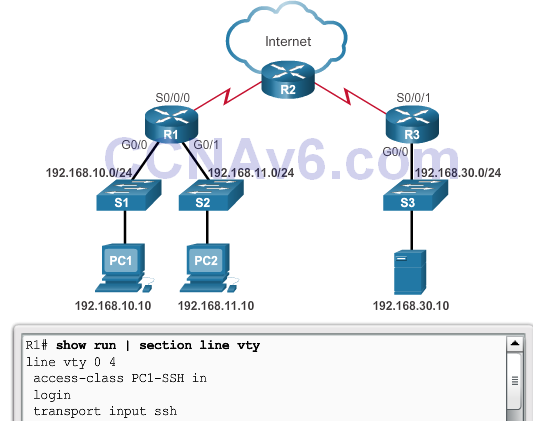

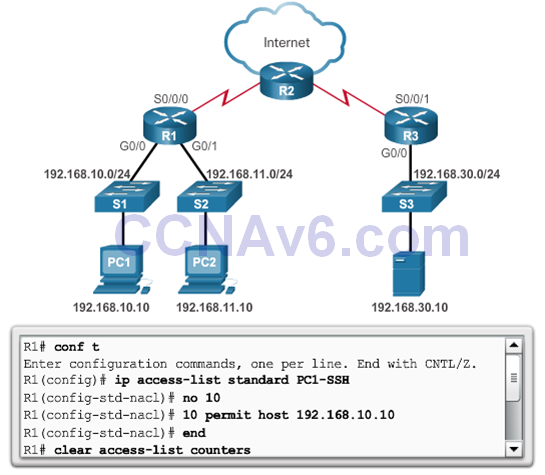

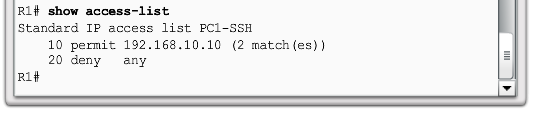

Pemecahan Masalah ACL IPv4 Standar - Contoh 3

- Masalah

- Kebijakan Keamanan : Hanya PC1 yang diizinkan akses jarak jauh SSH ke R1.

- Larutan!

- Kebijakan Keamanan : Hanya PC1 yang diizinkan akses jarak jauh SSH ke R1.

7.4 Ringkasan

- Jelaskan bagaimana ACL menyaring lalu lintas.

- Jelaskan bagaimana ACL menggunakan topeng wildcard.

- Jelaskan cara membuat ACL.

- Jelaskan cara menempatkan ACL.

- Konfigurasikan ACv IPv4 standar untuk memfilter lalu lintas untuk memenuhi persyaratan jaringan.

- Gunakan nomor urut untuk mengedit ACL IPv4 standar yang ada.

- Konfigurasikan ACL standar untuk mengamankan akses vty.

- Jelaskan bagaimana router memproses paket ketika ACL diterapkan.

- Memecahkan masalah umum standar ACv IPv4 menggunakan perintah CLI.

Bagian 7.1

Syarat dan Perintah

- Daftar akses (ACL)

- Penyaringan paket

- Entri kontrol akses (ACE)

- ACL standar

- ACL yang diperpanjang

- ACL masuk

- ACL keluar

- Masker wildcard

- Topeng wildcard bit 0

- Topeng wildcard bit 1

- access-list izin akses-daftar-nomor ip_address wildcard_mask

- tuan rumah

- apa saja

Bagian 7.2

Syarat dan Perintah

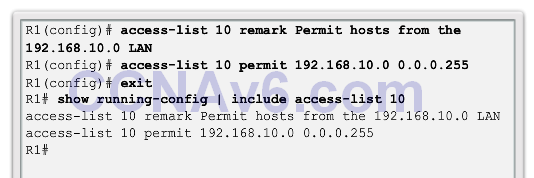

- access-list access-list-number {deny | izin | komentar} sumber [ source-wildcard ] [log]

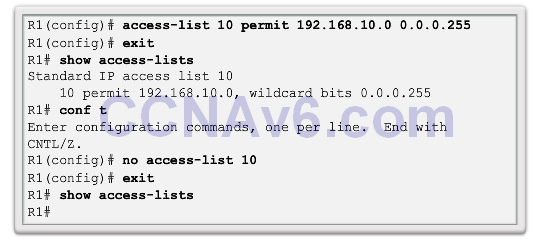

- tampilkan daftar akses

- tidak ada daftar akses-akses-daftar-nomor

- ip access-group { access-list-number | access-list-name } {in | keluar}

- ip nama standar daftar akses

- hapus penghitung daftar akses

- access-class- access-list-number {masuk | keluar}

Komentar

Posting Komentar